安装

1 | curl https://get.acme.sh | sh -s email=my@example.com |

配置

默认安装路径

1 | ~/.acme.sh/ |

设置指令别名

1 | alias acme.sh=~/.acme.sh/acme.sh |

查看版本

1 | acme.sh -v |

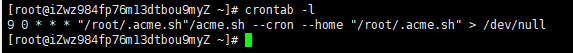

Crontab

安装过程中会自动为创建 cronjob,用于每天自动检测证书,若证书快过期,需要更新,则会自动更新证书。

1 | crontab -l |

生成证书

acme.sh 实现了 acme 协议支持的所有验证协议。一般有两种方式验证: http 和 dns 验证。

HTTP 方式

http 方式需要在你的网站根目录下放置一个文件,来验证你的域名所有权,完成验证。

1 | acme.sh --issue -d mydomain.com -d www.mydomain.com --webroot /home/wwwroot/mydomain.com/ |

只需要指定域名,并指定域名所在的网站根目录。acme.sh 会全自动的生成验证文件, 并放到网站的根目录, 然后自动完成验证。 最后会聪明的删除验证文件,整个过程没有任何副作用。

apache 服务器

如果你用的 apache 服务器,acme.sh 还可以智能的从 apache 的配置中自动完成验证, 你不需要指定网站根目录。

1 | acme.sh --issue -d mydomain.com --apache |

nginx 服务器

如果你用的 nginx 服务器,acme.sh 还可以智能的从 nginx 的配置中自动完成验证,你不需要指定网站根目录。

1 | acme.sh --issue -d mydomain.com --nginx |

注意,无论是 apache 还是 nginx 模式,acme.sh 在完成验证之后,会恢复到之前的状态,都不会私自更改你本身的配置。好处是你不用担心配置被搞坏, 也有一个缺点,你需要自己配置 ssl 的配置,否则只能成功生成证书,你的网站还是无法访问 https。

如果你还没有运行任何 web 服务,80 端口是空闲的,那么 acme.sh 还能假装自己是一个 webserver,临时听在 80 端口,完成验证。

1 | acme.sh --issue -d mydomain.com --standalone |

DNS 方式

这种方式的好处是, 你不需要任何服务器, 不需要任何公网 ip, 只需要 dns 的解析记录即可完成验证. 坏处是,如果不同时配置 Automatic DNS API,使用这种方式 acme.sh 将无法自动更新证书,每次都需要手动再次重新解析验证域名所有权。

1 | acme.sh --issue --dns -d mydomain.com \ --yes-I-know-dns-manual-mode-enough-go-ahead-please |

然后,acme.sh 会生成相应的解析记录显示出来,你只需要在你的域名管理面板中添加这条 txt 记录即可。

等待解析完成之后, 重新生成证书:

1 | acme.sh --renew -d mydomain.com \ |

注意第二次这里用的是 --renew

dns 方式的真正强大之处在于可以使用域名解析商提供的 api 自动添加 txt 记录完成验证。

acme.sh 目前支持 cloudflare,dnspod,cloudxns,godaddy 以及 ovh 等数十种解析商的自动集成。

以 dnspod 为例,你需要先登录到 dnspod 账号,生成你的 api id 和 api key,都是免费的。然后:

1 | export DP_Id="1234" |

证书就会自动生成了。 这里给出的 api id 和 api key 会被自动记录下来,将来你在使用 dnspod api 的时候,就不需要再次指定了。 直接生成就好了:

1 | acme.sh --issue -d mydomain2.com --dns dns_dp |

Copy/安装证书

上面步骤生成完证书之后,接下来就需要把证书 copy 都真正需要用它的地方了。

默认生成的证书都放在安装目录下:~/.acme.sh/。注意,请不要直接使用此目录下的文件, 例如: 不要直接让 nginx/apache 的配置文件使用这下面的文件。这里面的文件都是内部使用,而且目录结构可能会变化。

正确的使用方法是使用 –install-cert 命令,指定到目标位置,然后证书文件会被 copy 到相应的位置。例如:

Apache example

1 | acme.sh --install-cert -d example.com \ |

Nginx example

1 | acme.sh --install-cert -d example.com \ |

Nginx 的配置 ssl_certificate 使用 /etc/nginx/ssl/fullchain.cer,而非 /etc/nginx/ssl/

–install-cert命令可以携带很多参数,来指定目标文件。 并且可以指定 reloadcmd,当证书更新以后,reloadcmd 会被自动调用,让服务器生效。